- · 《自动化应用》栏目设置[06/28]

- · 《自动化应用》收稿方向[06/28]

- · 《自动化应用》投稿方式[06/28]

- · 《自动化应用》征稿要求[06/28]

- · 《自动化应用》刊物宗旨[06/28]

攻击推理-安全知识图谱在自动化攻击行为提取上(2)

作者:网站采编关键词:

摘要:下面场景是DARPA TC项目中的攻击场景,为了便于说明,后面的一些实例是以该场景为背景的。 图1 应用实例的溯源图 首先来简单介绍该场景。企业内部员工

下面场景是DARPA TC项目中的攻击场景,为了便于说明,后面的一些实例是以该场景为背景的。

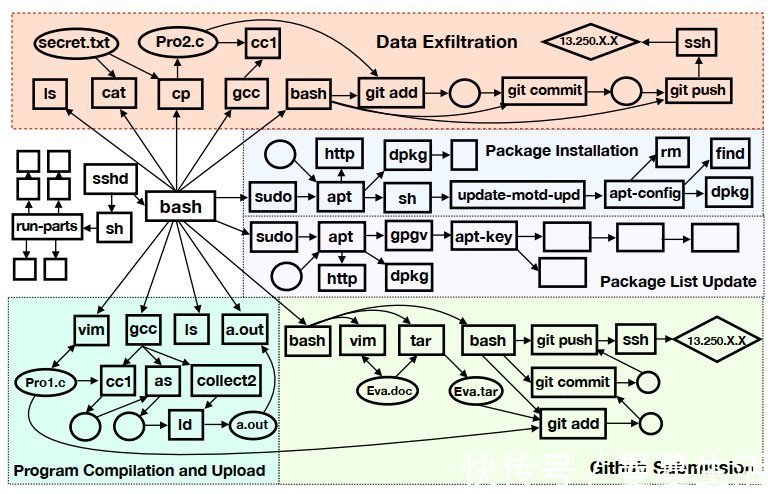

图1 应用实例的溯源图

首先来简单介绍该场景。企业内部员工想利用自己的权限窃取一些敏感信息,他的工作是软件测试工程师。该员工的日常工作包括使用git同步代码,使用gcc来编译源代码,使用apt命令安全相关的测试依赖包。如果该员工想窃取敏感文件(),为了躲避检测,他需要模拟他的日常工作行为模式。首先该员工把敏感文件复制到该员工常用的工作目录中并重命名为pro2.c文件。然后,对该文件利用gcc进行编译,当前这个文件本身不是一个有效的源文件因此编译结果是不成功的,但是这不影响。该步只是为了模拟他日常工作行为模式。最后,该把该文件上传到了github上。该企业员工试图通过这种策略来窃取敏感数据。

为了对攻击行为进行有效的因果分析,当前已有的方法主要是基于审计日志构建有效的溯源图[6]来进行分析。本质上溯源图是一个系统行为的因果关系的通用表示方式。图1 即是上面场景的溯源图。边的方法表示不同实体之间的数据流向。在攻击调查过程中,分析人员对溯源图进行分析来找到与攻击相关的信息片段。在图1的实体中,分析人员首先会根据一个确定的事件进行后向溯源来找到攻击的起源。然而,分析人员也可以利用前向溯源技术,从确定的攻击事件来确定其攻击后果。利用溯源技术,安全分析人员不仅能推断该攻击事件的根因与攻击结果,还能给出高层的抽象行为。

当前终端设备记录的日志信息不仅仅包含了攻击行为也包含了系统的正常行为。虽然溯源图提供了具有因果依赖关系的系统行为的真观表示,但对于安全分析人员调查分析来说依然是非常耗时的。从日志中提取出抽象行为对于安全分析人员来说是有效的方法。本质上来说行为信息是对系统日志的一种抽象,安全分析人员在系统行为层面的处理将会大大减少其工作量。因此从系统日志中自动化提取高水平行为信息成为智能安全运营的核心工作。

三. 安全知识图谱构建

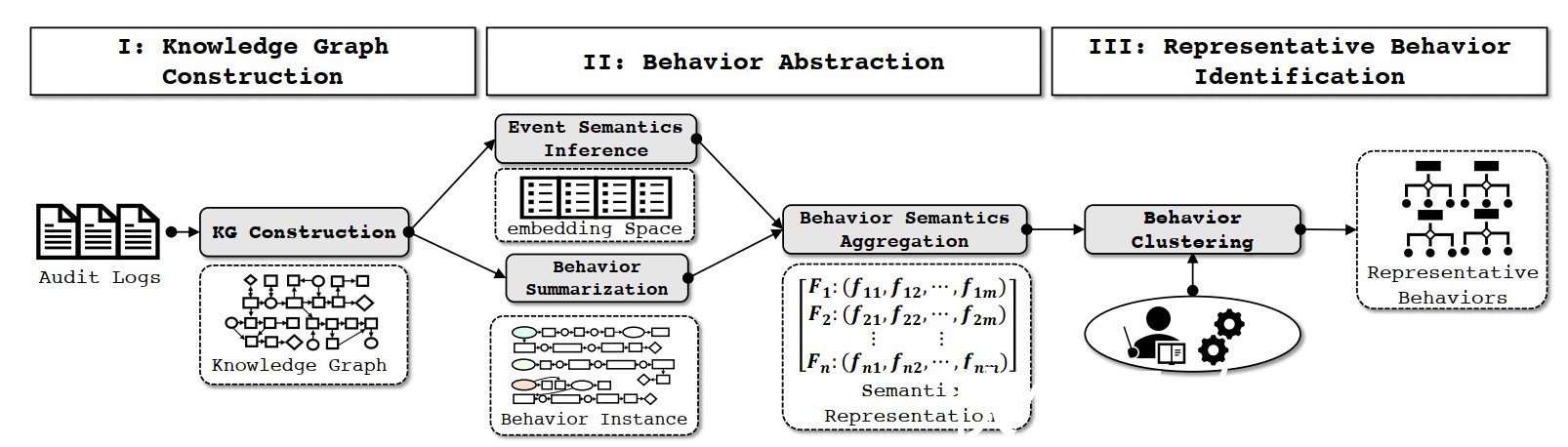

以WATSON[7]为参考该自动化攻击行为提取主要包括三个阶段,如图2所示包括知识图构建,行为提取和代表行为识别。其核心模块包含安全知识图谱、事件推理模型、行为抽象模型和行为语义聚合模型来。其中安全知识图谱是由系统日志转换成图谱的形式。事件推理模型是行为抽象过程的核心,其使用图嵌入模型来推理安全知识图谱中节点的语义,行为概要模块枚举出所有的表示行为实体的子图。最后代表行为识别是利用聚类算法对语义相似的子图进行聚类,并从每个聚类中找到最具代表性的行为。

图2 基于安全知识图谱的行为提取流程

三.1 安全知识图谱构建

为了有效地分析事件的上下文语义,需要一种能集成多种类型数据的异构数据模型。因此,本文使用了知识图谱的表示方式。相比于溯源图模型,知识图谱模型有更强的表示能力。

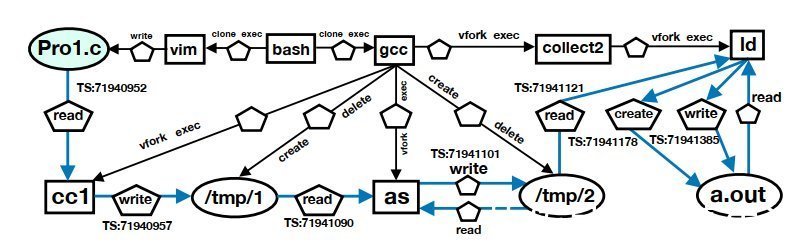

图3 安全知识图谱示例

根据知识图谱[8]定义的标准,这里定义了一个基于日志的知识图谱。该安全知识图谱包含了一系列包含丰富语义的三元组,每一个三元组对应一个审计事件。如图3所示,该图显示的是上面所提到的例子中的了个子图。

三.2 行为抽象

行为抽象过程主要是由事件语义推理模型与行为概要模型。

三.2.1 事件语义推理

提取高水平行为的第一步是理解系统日志的语义。准确的语义理解是建立在合适的表示与粒度上的。已有的一些溯源分析方法是以系统事件为粒度进行分析,然后一个事件需要用三元组表示的,而三元组中不同的元素具有不同的语义。虽然,以更细粒度的元素为语义分析对象会增加计算代价,但是可以提供更准确的语义分析。同时选择有效的嵌入算法也可以从一定程度上减少计算代价。

利用图嵌入(graph embedding)[6]表示可以从审计日志的上下文信息中学习其语义表示,其中最关键的是如何把审计事件的三元组映射到同一个向量空间中,这也是嵌入模型的关键。在自然语义处理中word2vect已经是一个比较成熟的技术,基于其思想文献[6]通过分析二进制指令的上下文来表示该二进制指令的语义。在本文的场景中是否能用审计事件的上下文来表示其语义?假设现有两个审计事件三元组(cc1, read, a.c)和(cc1, read, b.c),显示a.c与b.c属于不同的审计事件,但是它们具有相同的上下文(cc1, read),这暗示着它们具有一些相似的语义信息。直观的来说就是把每个元素都转换成同一向量空间中的向量,不同元素的向量表示的距离表示其语义的相似度。例如,根据审计事件(cc1, read, a.c)和(cc1, read, b.c),我们希望a.c与b.c的向量距离尽可能的近一些。因此这里可以使用TransE模型来学习每个元素的向量表示。

文章来源:《自动化应用》 网址: http://www.zdhyyzz.cn/zonghexinwen/2021/0912/1870.html

上一篇:艾特讯曹利锋:ITC助力智能穿戴自动化

下一篇:电动爬楼机实现自动化搬运